Kuzey Kore kendi nükleer silah programını devam ettirmek için kripto paraları fırsat olarak görüyor. Devlete bağlı saldırganlar ise aralıksız çalışmalarını sürdürüyor. Banka hesaplarını hackleyerek boşaltmaktan daha kolay olan DeFi saldırılarında milyarlarca dolar buharlaştı. Peki Lazarus grubunun saldırganları nasıl bir yöntemlere kurbanlarını avlıyor. Ancak filmlerde görebileceğiniz kusursuz senaryonun detayları belli oldu. Keyifli okumalar.

Hackerlar Nasıl Saldırıyor

Öncelikle burada anlatılacak saldırının yöntemi Axie Infinity (AXS)'nin Ronin köprü Hack vakasıyla birebir uyumlu. Yani Lazarus ekibi aynı yöntemle hedeflerine yaklaşmaya devam ediyor. DeBridge Finans projesinin kurucu ortağı Alex Smirnov adım adım olayın tüm detaylarını anlattı.

Web3 odaklı firmaya sahte bir mail adresi üzerinden Alex adına aşağıdaki mail gönderildi.

Mail konusu ilgi çekiciydi. Saldırganlar “Maaş düzenlemesi” adlı bir PDF ile DeBridge ekibine mail gönderdi. Yukarıda da gördüğünüz gibi maili gönderen Alex’in adresini taklit ediyordu. Buna maskeleme deniyor bazı yöntemlerle saldırganlar sizi 155’ten arayabilir veya size herhangi bir adresten mail gönderebilir. Bu sebepten mail detaylarını kod olarak incelemelisiniz.

Saldırıya uğrayan Web3 şirketi bu tarz atakların olacağını tahmin ettiği için sıkı iç güvenlik politikalarına sahipti. Farklı yöntemlerde yapılacak saldırılara karşı çalışanlar önceden bilgilendirildi. Elbette bu meyvesini verdi ve çalışanların neredeyse tamamı bunu raporladı. Sadece 1’i hariç, tıpkı Ronin ekibindeki o zayıf halka gibi. Bunu indirip açtı. Ancak Alex ve ekibi bunu tespit etti ve saldırı yöntemini net biçimde anlamak için otopsiye başladı.

İyi haber, saldırı macOS kullanıcılarına daha zor bulaşıyor. Bu bağlantının bir Mac'te açılması, normal PDF dosyası Adjustments.pdf (md5: 15a4…39c2) ile zip arşivine yol açtı. Windows sistemlerinde bu bağlantıyı açarken aynı ada sahip parola korumalı pdf (md5: 0038…8bc4) ve Password.txt.lnk (md5: 2eaa…6a30) adlı ek bir dosya içeren bir arşive yol açıldı.

Saldırı vektörü şu şekildedir: kullanıcı e-postadan bağlantıyı açar - > arşivi indirir ve açar - > PDF'yi açmaya çalışır, ancak PDF parola ister - > kullanıcı password.txt.lnk'yi açar ve virüs tüm sisteme bulaşır. Txt dosyası olarak görünen şey aslında bir LNK türü dosyadır. Dosyanın tam adı “password.txt.lnk” ve eğer dosya gezgininizde “uzantıları göster” özelliği kapalıysa bunu isminde txt olduğu ve ikonu txt görseli olduğu için password.txt olarak göreceksiniz/düşüneceksiniz.

LNK dosyasına şifreye ulaşmak için tıkladığınızda bir komut dosyası açılıyor. CMD ekranı adı üzerinde bilgisayar komutlarını çalıştırır. Eski Windows sürümleri böyleydi, Alex otopsi (penetrasyon işlemlerinde bu tabir çok kullanılır, adlı otopsiye benzediği için Türkçede fazlasıyla tercih ediliyor) için LNK dosyasını açtığında aşağıdaki ekran geliyor.

Özet olarak bu komut dosyası asıl virüsü (mshta.exe) bilgisayara indirir ve kurar. Çok teknik kod görselleri ile konuyu boğmaya gerek yok. Olay şöyle gerçekleşiyor.

- Antivirüs olup olmadığı tetikleyici tarafından kontrol ediliyor.

- Herhangi antivirüs yoksa Box.lnk adlı oluşturulan kötü amaçlı dosyayı autostart klasörüne kaydediliyor.

- Base64 ile kodlanmış arka kapı çalıştırılıyor.

- Tüm bu işlemler yukarıda bahsettiğimiz CMD ekranı açıkken hızla daha önce oluşturulan kod tarafından gerçekleştiriliyor.

Ve Final

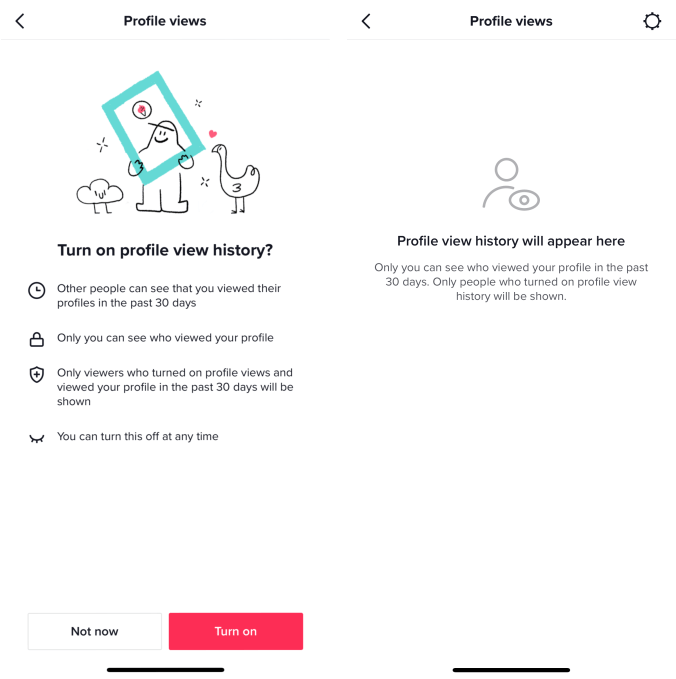

Virüs hedefine ulaştığında kullanıcıya dair tüm bilgileri topluyor. CPU, çalışan uygulamalar, işletim sistemi ve daha çok fazlasını, aşağıdaki görselde önemli bir kısmını görüyorsunuz.

İşin ilginç yanı antivirüslerin neredeyse hiçbiri bunu tehdit olarak algılamıyor. Dosyaları virüs olarak görmediği için siz antivirüsünüze güvenerek problem olmadığını düşünüyorsunuz. Virüsler bazı işlemler yapılarak bir süreliğine güncel antivirüs programlarından gizlenebilir. Buna FUD’lamak deniyor ve tehdit olarak algılanabilecek kod blokları bozulmadan şifreleniyor.

Son olarak gönderenin tam e-posta adresini doğrulamadan e-posta eklerini asla açmayın ve ekibinizin ekleri nasıl paylaştığına dair dahili bir protokole sahip olun! Kripto para yatırımcıları farklı senaryolar ancak aynı yöntemle hacklenebilir, şirketler, kripto toplulukları, blockchain girişimleri yani kısacası herkes hedefte ve Lazarus’un şakası yok. Ronin hack olayı 625 milyon dolar kayıpla sonuçlandı ve saldırı bu yöntemle yapıldı.

2 years ago

134

2 years ago

134

English (US) ·

English (US) ·