10 декабря специалисты Google Quantum AI представили новый квантовый чип Willow. Это событие вновь вызвало у криптосообщества опасения по поводу квантовой угрозы для биткоина — темы, которая периодически поднималась и ранее.

Однако кажется, что после релиза Google «квантовый FUD» начали воспринимать гораздо серьезнее. Так, уже 18 декабря предложению по обновлению биткоина (BIP) под названием Pay to Quantum Resistant Hash (P2QRH) был присвоен номер (BIP-360).

Вместе с командой биткоин-миксера Mixer.Money разбираемся, как разработчики готовятся ко «Дню Q» ― возможному моменту в будущем, когда первая криптовалюта может стать уязвимой для квантовых атак.

В чем суть квантовой угрозы

Протокол биткоина использует криптографию с открытым ключом для совершения транзакций. При создании нового кошелька генерируется пара ключей ― открытый и закрытый, связанные между собой математически. Закрытый ключ должен храниться в секрете, тогда как открытый доступен всем. Такая система позволяет создавать цифровые подписи с помощью закрытого ключа. Их может проверить любой человек, имеющий соответствующий открытый ключ.

Безопасность связки основана на односторонней функции: открытый ключ может быть легко получен из закрытого, но не наоборот. Однако в 1994 году математик Питер Шор опубликовал квантовый алгоритм, который может нарушить этот принцип. Любая организация, обладающая криптоаналитически релевантным квантовым компьютером (Cryptoanalytically-Relevant Quantum Computer, CRQC), может использовать алгоритм для получения закрытого ключа из соответствующего открытого.

В связи с этим автор BIP-360 под псевдонимом Hunter Beast подчеркнул, что предотвращение появления открытого ключа в блокчейне является важным шагом на пути к обеспечению квантовой безопасности.

Еще в 2019 году биткоин-разработчик Питер Велле предположил, что из-за раскрытия публичного ключа в блокчейне под угрозой может находиться около 37% эмиссии. Причины этого — получение криптовалюты непосредственно на открытые ключи или повторное использование адресов.

В ранних версиях ПО монеты можно было получить двумя способами:

- Pay-to-Public-Key (P2PK). Сам открытый ключ служит адресом получателя. Монеты, добытые создателем биткоина Сатоши Накамото, хранятся на таких кошельках и могут быть скомпрометированы CRQC.

- Pay-to-Public-Key-Hash (P2PKH). Адрес получателя состоит из хеша открытого ключа, поэтому последний не раскрывается ончейн напрямую.

Пока с P2PKH-адреса не совершено никаких переводов, его открытый ключ не отображается в блокчейне. Он станет известен только в тот момент, когда владелец отправит с него монеты.

После перевода адрес не рекомендуется использовать для получения биткоинов. Современные кошельки настроены так, чтобы генерировать новый адрес для каждой транзакции, хотя это и было сделано главным образом из соображений приватности, а не квантовой устойчивости.

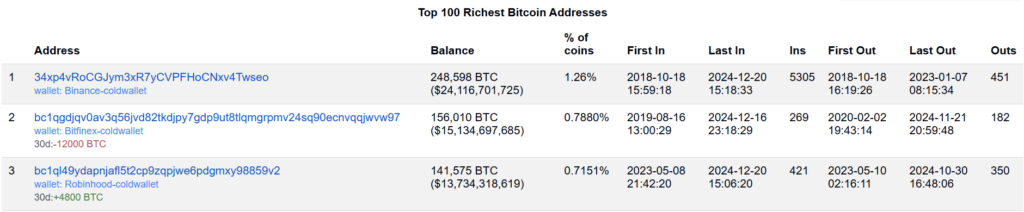

Тем не менее в 2024 году обычные пользователи, а также криптовалютные биржи и кастодиальные сервисы хранят сотни тысяч биткоинов на повторно используемых адресах.

Bitcoin Rich List. Данные: BitInfoCharts.

Bitcoin Rich List. Данные: BitInfoCharts.Hunter Beast выделяет два типа квантовых атак:

- Long-range. Открытый ключ известен, что предоставляет злоумышленникам неограниченное время для его взлома;

- Short-range. Эта атака должна быть выполнена быстро, пока транзакция находится в мемпуле.

Последний тип атаки становится возможным из-за раскрытия открытого ключа во время траты монет. Для ее успешной реализации требуются мощные CRQC, так как она должна быть проведена в короткий промежуток времени. На начальных этапах развития CRQC более вероятны атаки Long-range, где открытый ключ известен заранее.

Перед атаками Short-range уязвимы любые транзакции в мемпуле, в то время как Long-range нацелены на:

- P2PK (монеты Сатоши, CPU-майнеры);

- повторно используемые адреса (любой тип);

- расширенные открытые ключи кошельков (также известные как xpub);

- Taproot-адреса (начинаются с bc1p).

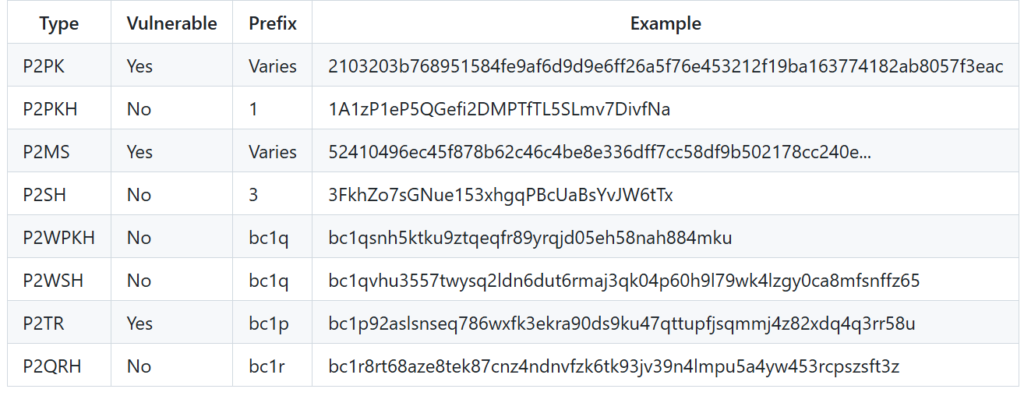

Таблица ниже информирует пользователей биткоина о том, уязвимы ли их монеты для атаки Long-range:

P2PKH, P2SH, P2WPKH и P2WSH остаются защищенными, если адреса не использовались ранее. P2QRH находится на стадии предложения в рамках BIP-360. Данные: Github.

P2PKH, P2SH, P2WPKH и P2WSH остаются защищенными, если адреса не использовались ранее. P2QRH находится на стадии предложения в рамках BIP-360. Данные: Github.Примечательно, что последнее крупное обновление биткоина ― Taproot (P2TR) ― в 2021 году вызвало дискуссию в сообществе именно из-за квантовой уязвимости этого типа адресов. Тогда сооснователь компании Blockstream и биткоин-разработчик Марк Фриденбах опубликовал статью «Почему я против Taproot», в которой выразил опасения по поводу активации обновления в контексте развития квантовых вычислений.

В интервью Unchained Hunter Beast объяснил, в чем заключается уязвимость Taproot-адресов:

«К сожалению, Taproot содержит ончейн короткую версию открытого ключа ― x-координату точки эллиптической кривой. Этой информации достаточно, чтобы восстановить полный открытый ключ».Щит Сатоши

Coinbase-транзакции на открытые ключи (P2PK) идут вплоть до блока #200 000. На большинстве из них хранится 50 BTC.

Hunter Beast называет эти монеты «щитом Сатоши». По его мнению, любые адреса с балансом меньше 50 BTC можно считать экономически невыгодными для атаки.

«По этой причине тем, кто хочет быть готовым к квантовой чрезвычайной ситуации, рекомендуется хранить не более 50 BTC на одном неиспользуемом адресе Native SegWit (P2WPKH, bc1q). При этом предполагается, что злоумышленник руководствуется финансовыми соображениями, а не является, например, государством, которое стремится подорвать доверие к биткоину», ― утверждает он.QuBit

BIP-360 может стать первым предложением в рамках QuBit ― софтфорка, обеспечивающего устойчивость первой криптовалюты к квантовым атакам.

«Кубит ― фундаментальная единица квантовых вычислений, а прописная буква B обозначает биткоин. Название QuBit также в некоторой степени рифмуется с SegWit», ― говорится в BIP-360.Предложение вводит новый тип адресов, которые начинаются с bc1r. P2QRH предлагается реализовать поверх P2TR, сочетая классические подписи Шнорра с постквантовой криптографией.

«Такая гибридная криптография позволяет не снижать уровень безопасности в случае уязвимости одного из используемых алгоритмов подписи. Ключевое различие между P2QRH и P2TR заключается в том, что P2QRH кодирует хеш открытого ключа. Это значительное отклонение от того, как работает Taproot, но это необходимо, чтобы избежать раскрытия открытых ключей ончейн», ― утверждает автор BIP-360.В P2QRH используется алгоритм HASH256 для хеширования открытого ключа. Это позволяет уменьшить размер новых выходов и повысить безопасность, поскольку сам открытый ключ не раскрывается ончейн.

BIP-360 предлагает внедрение подписей FALCON. После их утверждения планируется добавить SQIsign и другие постквантовые алгоритмы: SPHINCS+, CRYSTALS-Dilithium. В спецификации SQIsign говорится, что этот алгоритм имеет наименьший суммарный размер среди известных постквантовых схем.

FALCON примерно в четыре раза больше, чем SQIsign, и в 20 раз ― подписей Шнорра.

«FALCON ― это более консервативный подход, чем SQIsign. Его использование недавно было одобрено NIST, что упрощает внедрение благодаря достижению консенсуса в научном сообществе. Однако даже подписи SQIsign примерно в пять раз больше, чем подписи Шнорра. Это означает, что для поддержания текущей пропускной способности транзакций, вероятно, потребуется увеличить witness discount в софтфорке QuBit. Это будет указано в будущем BIP QuBit», ― говорится в предложении.Криптосистемы на основе хеша более консервативны и проверены временем. Криптография на решетках является относительно новой и привносит новые предположения безопасности в биткоин, но ее подписи меньше и могут рассматриваться некоторыми как адекватная альтернатива подписям на основе хэша. Алгоритм SQIsign намного меньше, однако он основан на новой форме криптографии и на момент публикации еще не был одобрен NIST или более широким сообществом.

Согласно BIP-360, включение четырех криптосистем обусловлено необходимостью поддержки гибридной криптографии, особенно для крупных выводов вроде холодных кошельков бирж. Для принятия обновления будет разработана библиотека подобная libsecp256k1.

Hunter Beast допускает, что после внедрения P2QRH возникнет потребность в адресах Pay to Quantum Secure (P2QS):

«Существует различие между криптографией, которая просто устойчива к квантовым атакам, и криптографией, защищенной с помощью специализированного квантового оборудования. P2QRH устойчивы к квантовым атакам, а P2QS ― квантово безопасны. Для их подписания потребуется специализированное квантовое оборудование, но при этом будут использоваться открытые ключи, которые можно проверить классическими средствами. Для реализации P2QS потребуются дополнительные BIP».Пока оборудование для квантовой криптографии не получило широкого распространения, поэтому квантово устойчивые адреса могут служить приемлемым промежуточным решением.

Квантовый переход

В октябре 2024 года специалисты Кентского университета опубликовали исследование, в котором рассчитывается время, необходимое для перевода биткоинов на квантово устойчивые адреса.

«Мы рассчитали нижнюю границу совокупного времени, необходимого для вышеуказанного перехода. Она составляет 1827,96 часа (или 76,16 дня). Мы также показываем, что переход должен быть завершен до появления квантовых устройств, взламывающих ECDSA, чтобы обеспечить безопасность биткоина», ― говорится в исследовании.В своей презентации на конференции Future of Bitcoin 2024 CTO Casa Джеймсон Лопп рассчитал, что для миграции всех UTXO потребуется как минимум 20 500 блоков (или 142 дня).

«Но вероятнее всего намного больше, потому что это наиболее оптимистичный сценарий, в котором сеть биткоина используется исключительно для миграции. Такие ожидания, безусловно, нереалистичны. Процесс может занять годы. Мы должны быть консервативными и допускать, что на это может уйти много лет», ― утверждает Лопп.Он сделал вывод, что даже если квантовая угроза кажется отдаленной перспективой, о ней лучше начинать говорить «раньше, чем позже».

Выводы

За годы своего существования биткоин сталкивался с различным FUD: атакой 51%, запретами властей, конкуренцией альткоинов и угрозой квантовых компьютеров. Эти вопросы регулярно обсуждаются в сообществе, но до сих пор первая криптовалюта демонстрировала устойчивость к различным вызовам.

«После принятия ETF и обучающих роликов BlackRock о биткоине уже никто не говорит о запретах. Опасения по поводу атаки 51% всегда были преувеличены, а ее влияние на сеть крайне ограничено», — отмечают представители Mixer.Money.Квантовая угроза имеет более глубокий характер, но предложенный софтфорк QuBit демонстрирует, что разработчики хорошо осведомлены о ней. В дорожной карте Ethereum также учитывается квантовая устойчивость, и биткоин-сообщество может извлечь полезные уроки из этих разработок.

«Однако стоит отметить, что для квантового перехода Ethereum достаточно очередного хардфорка. В биткоине все сложнее: здесь нет хардфорков, и биткоины Сатоши нельзя просто заморозить — это подорвет фундаментальные принципы первой криптовалюты», ― считают в Mixer.Money.Остается неясной возможная судьба «щита Сатоши» и других монет, которые не перейдут на квантово-устойчивые адреса. Биткоин-разработчик Люк Дэш ― младший считает, что в будущем такие их можно будет рассматривать как эквивалент майнинга.

«В конце концов, 37% предложения, добываемого квантовыми компьютерами, ничем не отличаются от 37%, добываемого ASIC-майнерами», — заявил он.

6 months ago

58

6 months ago

58

English (US) ·

English (US) ·