Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Кибермошенники украли у москвича 450 млн рублей.

- Пенсионер из Тернополя решил стать криптоинвестором и потерял сбережения.

- Киберпреступники использовали видео в TikTok для распространения вредоносного ПО.

- Отчет Symantec раскрыл подробности масштабных атак на инфраструктуру многих стран.

Кибермошенники украли у москвича 450 млн рублей

За шесть месяцев 2025 года ущерб от киберпреступлений в Москве составил 34 млрд рублей. Об этом в интервью «Интерфаксу» сообщил начальник УБК МВД России по столице полковник полиции Антон Кононенко.

«Преступления стали совершаться за миллион рублей и выше, мелких уже практически нет. В сравнении с предыдущими годами сумма ущерба от действий кибермошенников в столице имеет тенденцию к росту», — прокомментировал Кононенко.

По данным правоохранителей, весной кибермошенники поставили рекорд, украв 450 млн рублей.

По словам Кононенко, на протяжении последних трех лет объемы потерь увеличиваются. Если ранее большинство расследований по поводу краж проводилось на суммы до 50 000 рублей, сейчас порядка 80% выявленных преступлений относятся к категориям тяжких (ущерб от 250 000 рублей) и особо тяжких.

Пенсионер из Тернополя решил стать криптоинвестором и потерял сбережения

64-летний житель Тернополя стал жертвой мошенников, потеряв около 1 млн гривен. Об этом сообщает пресс-служба Тернопольского районного управления полиции.

По данным правоохранителей, потерпевший увидел в соцсети объявление о курсах по инвестициям и обещании заработка. Он перешел по ссылке и связался с человеком, который представился брокером-аналитиком.

После регистрации на сайте пенсионер начал переводить деньги на указанный счет со своего электронного кошелька. Когда общая сумма составила $28 100, «брокер» перестал выходить на связь, а доступ к платформе оказался заблокирован.

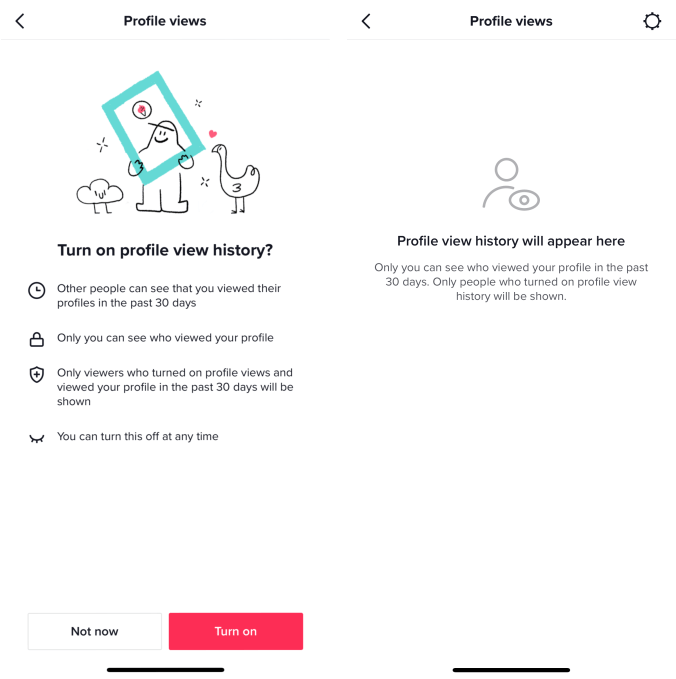

Киберпреступники использовали видео в TikTok для распространения вредоносного ПО

17 октября аналитик ISC Handler Ксавье Мертенс заметил продолжающуюся кампанию по использованию видео в TikTok для хакерских атак.

Вредоносное ПО для кражи данных замаскировано под бесплатные руководства по активации популярных программ вроде Windows, Spotify и Netflix.

Источник: Bleeping Computer.

Источник: Bleeping Computer.Авторы роликов используют технику социальной инженерии ClickFix, при которой злоумышленники предлагают жертве якобы легитимные «решения» или инструкции.

На деле они заставляют человека выполнить вредоносные команды PowerShell или другие скрипты, заражающие компьютер.

В каждом видео показывается короткая однострочная команда и предлагается запустить ее от имени администратора в PowerShell.

После старта ПО подключается к удаленному сайту и загружает другой скрипт, который скачивает и устанавливает два исполняемых файла с Cloudflare Pages. Первый является вариантом Aura Stealer — вредоноса, который похищает:

- сохраненные в браузере пароли;

- аутентификационные cookies;

- данные криптокошельков;

- учетные данные из других приложений.

Все собранные данные отправляются злоумышленникам, что дает им доступ к аккаунтам жертвы.

Мертенс добавил, что дополнительно загружается еще один файл — source.exe, который использует встроенный компилятор Visual C# Compiler для самосборки кода. Затем этот код запускается в оперативной памяти. Цель второго модуля пока остается неизвестной.

Отчет Symantec раскрыл подробности масштабных атак на инфраструктуру многих стран

Хакеры, которых связывают с Китаем, использовали уязвимость ToolShell в Microsoft SharePoint в атаках против государственных ведомств, университетов, телекоммуникационных провайдеров и финансовых организаций. Об этом говорится в отчете Symantec.

Уязвимость затрагивает локально размещенные серверы SharePoint. О ней стало известно в июле после масштабных атак китайских хакеров. Вредоносное ПО может эксплуатироваться удаленно без аутентификации для выполнения кода и получения полного доступа к файловой системе.

В ходе кампании злоумышленники применяли вредоносное ПО, обычно ассоциируемое с китайскими хакерами Salt Typhoon.

Согласно Symantec, ToolShell использовался для компрометации различных организаций на Ближнем Востоке, в Южной Америке, США и Африке. Атаки затронули:

- телекоммуникационного провайдера на Ближнем Востоке;

- два государственных департамента в неназванной африканской стране;

- два государственных агентства в Южной Америке;

- университет в США;

- государственное технологическое агентство в Африке;

- департамент правительства на Ближнем Востоке;

- европейскую финансовую компанию.

Примечательно, что атака выполнялась через легитимные исполняемые файлы Trend Micro и BitDefender. Для схемы в Южной Америке злоумышленники использовали файл, похожий по имени на Symantec.

Исследователи отметили, что в списке публично доступных инструментов, использованных в атаках, присутствовали утилита certutil от Microsoft, сканер GoGo Scanner и утилита Revsocks, позволяющую эксфильтрацию данных через удаленный сервер.

Также на ForkLog:

- Сооснователя Meteora обвинили в связях со скамом MELANIA и LIBRA.

- Военные Мьянмы провели рейд в скам-центре KK Park.

- DEX Bunni закрылась после взлома на $8,4 млн.

- Хакеры переместили 15 959 BTC с адресов LuBian.

- ZachXBT раскрыл схему кражи $3 млн в XRP с кошелька американца.

Что почитать на выходных?

P2P-направление в РФ превратилось в прачечную для грязных денег, рассадник серых схем и рай для мошенников. А страдают от этого, как обычно, простые пользователи. В новом материале ForkLog попытался разобраться, где сегмент свернул не туда.

4 hours ago

5

4 hours ago

5

English (US) ·

English (US) ·