Кто такие «белые шляпы» (white hats)?

Вероятно, термин white hats пришел из кинематографа. В вестернах ковбои в белых шляпах символизировали хороших парней, в то время как плохие по воле режиссеров носили черные.

Термин «белые хакеры» (white hat hackers) появился в 1960-х годах, когда исследовательские институты начали рассматривать компьютерные системы на предмет уязвимостей с целью их устранения и повышения уровня безопасности.

Развитие субкультуры пришлось на 1990-е с ростом популярности интернета. Тогда белых хакеров стали активно привлекать к защите систем, поиску слабых мест, проведению тестов на проникновение.

White hats стали неотъемлемой частью блокчейн-индустрии, помогая в борьбе с киберпреступностью. Множество профессиональных курсов обучения, баунти-программ и децентрализованных площадок вроде Immunefi и Hacken помогают направить таланты по этичному вектору.

Какие еще шляпы носят хакеры?

Кроме «белых» и «черных», сообщество облачило хакеров еще в четыре цвета в зависимости от их намерений и методов:

- «серые шляпы» (gray hats). Эти хакеры колеблются от белых к черным, легко меняя сторону. Обычно не имеют преступных намерений, но могут взламывать продукты компаний без их разрешения. В некоторых случаях не упускают возможность продать попавшие к ним данные;

- «синие шляпы» (blue hats). Так в Microsoft называют хороших хакеров, аналог «белых шляп». Учрежденная техгигантом конференция Microsoft BlueHat Conference продвигает проверку продукта взломщиками перед выпуском на рынок. Второе значение термина можно встретить в пабликах — хакеры, которые взламывают ресурсы в личных целях, ради мести;

- «зеленые шляпы» (green hats) — хакеры-новички, у которых еще недостаточно опыта и навыков. Зачастую могут наносить неосознанный ущерб и не знать, как исправить последствия своей активности;

- «красные шляпы» (red hats) — хакеры-вигиланты, главная угроза для «черных» после служителей закона. Их основная цель — наказать злоумышленников любыми методами.

Как работают «белые шляпы» в Web3?

«Белые шляпы» отличаются от «черных» тем, что получают разрешение на взлом от владельца системы. Этичные хакеры работают на опережение и решают проблему до обнаружения бреши злоумышленниками. Основные приемы и методы в Web3:

- аудит смарт-контрактов. Проводят анализ кода на уязвимость переполнения, несанкционированного доступа или логических ошибок, которые могут привести к потере средств. В процессе аудита используются ручные и автоматизированные инструменты вроде Mythril, Securify и Slither;

- тестирование на проникновение (penetration test). Поиск слабых точек входа и симуляция реальных атак на механизмы безопасности блокчейнов, dapps, смарт-контрактов. Может включать использование социальной инженерии и фишинга для компрометации учетных записей, ключей, кошельков;

- исследование уязвимостей в кроссчейн-мостах. Популярный вектор атаки требует особого внимания: исследуются проблемы с проверкой транзакций, уязвимости в алгоритмах консенсуса и межсетевые операции;

- баг-баунти программы. Организованные блокчейн-компаниями и аудиторскими платформами мероприятия помогают эффективно защищать потенциальных жертв и финансово стимулируют белых хакеров;

- реверс-инжиниринг. Анализ смарт-контрактов и dapps с помощью обратной разработки. Способны выявить уязвимости, особенно если код представлен в виде байт-кода.

Работа «белых шляп» обычно подразумевает четыре этапа:

- Предварительное взаимодействие. Обсуждение условий и целей тестирования с владельцами системы.

- Сбор информации о системе, сети и потенциальных уязвимостях.

- Моделирование угроз, связанных с dapps, смарт-контрактами или инфраструктурными провайдерами. Создание учетной записи и пробный взлом.

- Эксплуатация. Проверка выявленных багов для подтверждения рисков. Составление отчета, в котором указываются все обнаруженные проблемы, способы их устранения и рекомендации для владельцев бизнеса.

Как обучают белых хакеров?

Согласно блогу Hacken, хакерство — это «скорее образ жизни, чем наличие специальных знаний»:

«Многие приходят в эту сферу после знакомства с компьютерными играми, кто-то с образованием в области информатики, а некоторые — из прикладной математики. В конце концов они находят уязвимость, копают глубже, получают удовольствие от процесса и начинают искать баги снова и снова. Проще говоря, самообразование делает человека программистом, а любознательность делает программиста хакером».

В традиционной IT-сфере «белых шляп» используют несколько десятилетий, соответственно, процесс их обучения и повышения квалификации уже налажен.

По мнению популярной площадки для этичных хакеров HackerOne, стать сертифицированным представителем кибербезопасности можно в несколько шагов, в том числе используя их бесплатные курсы Hacker101.

Для приобретения практического опыта они рекомендуют стать членом сообщества и участвовать в различных соревнованиях вроде Capture The Flag (CTF).

Для успешной карьеры и легкого поиска заказов необходимо подтвердить квалификацию, получив популярные сертификаты:

- Certified Ethical Hacker (CEH). Документ от EC-Council, который включает методологии, инструменты и техники этичного хакерства;

- Offensive Security Certified Professional (OSCP). Использует практический подход к тестированию на проникновение;

- CompTIA Security+. Охватывает основные концепции и практики в сфере кибербезопасности.

Это вообще законно?

Несанкционированные взломы — прерогатива серых хакеров, но, несмотря на благие намерения, у них могут наступить юридические последствия. Работа «белых шляп» предполагает компромисс с правовым полем.

Недостаточно развитое законодательство в области цифровой безопасности и блокчейн-систем представляет для них серьезную угрозу. Нет гарантий, что помощь специалиста не обернется против него.

Основные юридические ограничения, с которыми сталкиваются «белые шляпы»:

- конфиденциальность. Работа с персональными данными, объектами интеллектуальной собственности или коммерческими тайнами требует ответственного отношения;

- соблюдение законов и нормативных актов. Обязанность следовать действующему законодательству, например, Закону о компьютерном мошенничестве и злоупотреблениях (CFAA) в США или Общему регламенту по защите данных (GDPR) в ЕС;

- соглашения о неразглашении (NDA). Некоторые клиенты могут обязать подписать соответствующий документ для защиты конфиденциальной информации и коммерческих тайн целевой организации. Нарушение NDA может привести к правовым последствиям.

Что такое Security Alliance (SEAL)?

14 февраля 2024 года глава отдела безопасности венчурной фирмы Paradigm и по совместительству известный белый хакер samczsun призвал Web3-комьюнити объединиться для защиты прав «этичных хакеров» в их борьбе против криптопреступлений. В этот день официально зарегистрирована НКО — Security Alliance (SEAL), а также фонд Whitehat Legal Defence Fund.

Он объяснил свою мотивацию стремлением снизить юридические риски для коллег. Хакер вспомнил взлом кроссчейн-протокола Nomad в 2022 году на более чем $186 млн, когда многие «белые шляпы» хотели помочь, но были вынуждены наблюдать со стороны. Тогда стараниями отдельных участников еще не сформированной SEAL удалось спасти около $39 млн, а Nomad перезапустили.

После инцидента samczsun предложил использовать круглосуточную «службу спасения» — SEAL 911. По замыслу, любой пострадавший от взлома либо заметивший подозрительную активность может обратиться в Telegram-чат для получения бесплатной помощи в реальном времени. Сервис функционирует в соответствии с действующими правовыми механизмами.

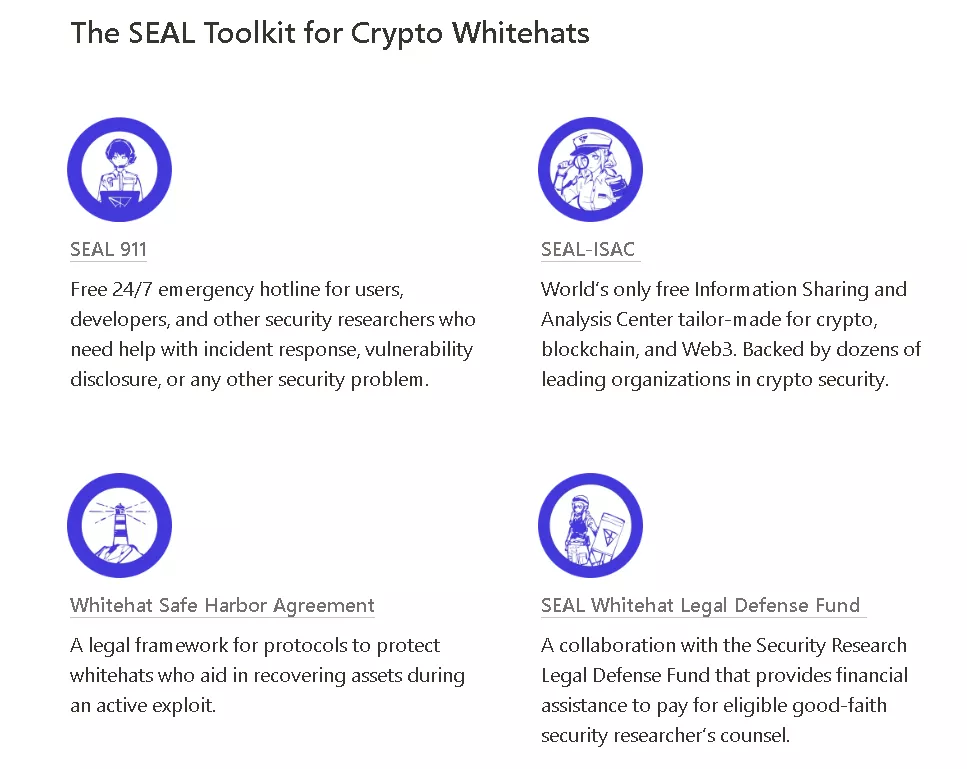

Перечень продуктов SEAL. Данные: SEAL.

Перечень продуктов SEAL. Данные: SEAL.SEAL включает также SEAL-ISAC — аналитический, информационный центр криптобезопасности — и Whitehat Safe Harbor Agreement.

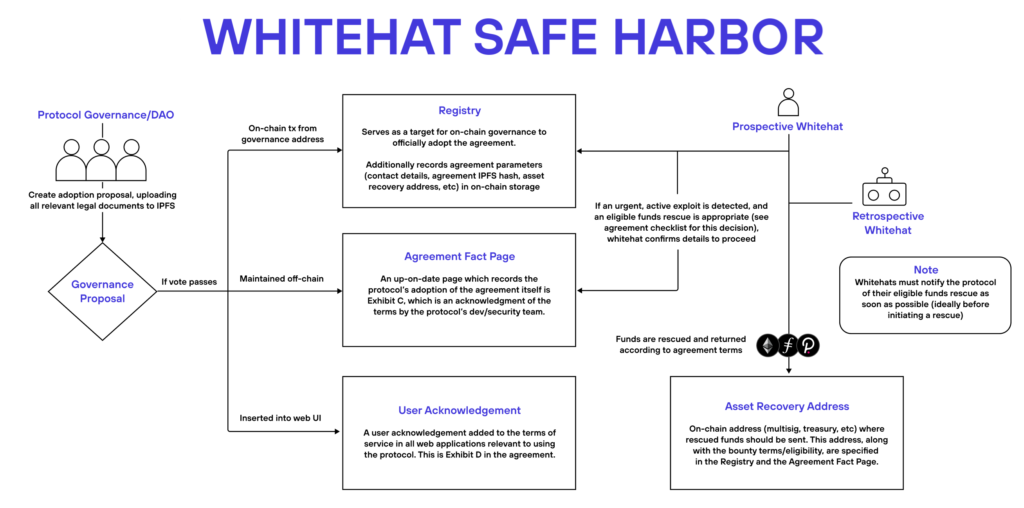

Цель Соглашения о безопасной гавани (SHA) — защитить белых хакеров от несправедливого преследования и привнести юридическую ясность в их действия. Оно заключается между протоколом, подвергшимся атаке, и специалистами, приходящими на помощь, чтобы они могли вмешаться и перенаправить средства на безопасный адрес («гавань») для восстановления.

Схема работы фреймворка «безопасной гавани» для белых шляп. Данные: SEAL.

Схема работы фреймворка «безопасной гавани» для белых шляп. Данные: SEAL.Что такое Immunefi?

Immunefi — Web3-платформа для обеспечения кибербезопасности. Была основана в декабре 2020 года Митчеллом Амадоро и является одной из ведущих площадок для проведения баг-баунти.

Основная задача Immunefi — создание безопасной среды, в которой «белые шляпы» могут ответственно раскрывать найденные уязвимости и получать за это вознаграждение. Стартап работает с Safe Harbor Agreements по аналогии с SEAL.

Платформа ценится щедрыми вознаграждениями и системной аналитикой. За все время существования хакерам выплачено более $100 млн.

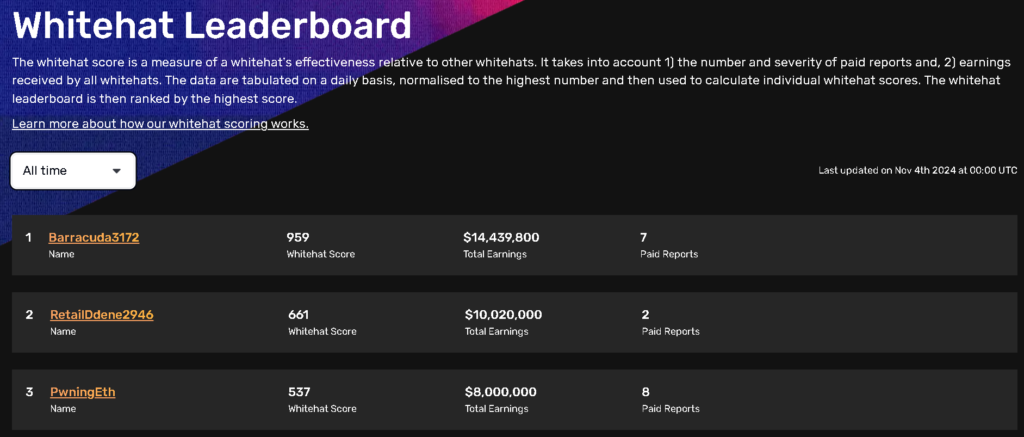

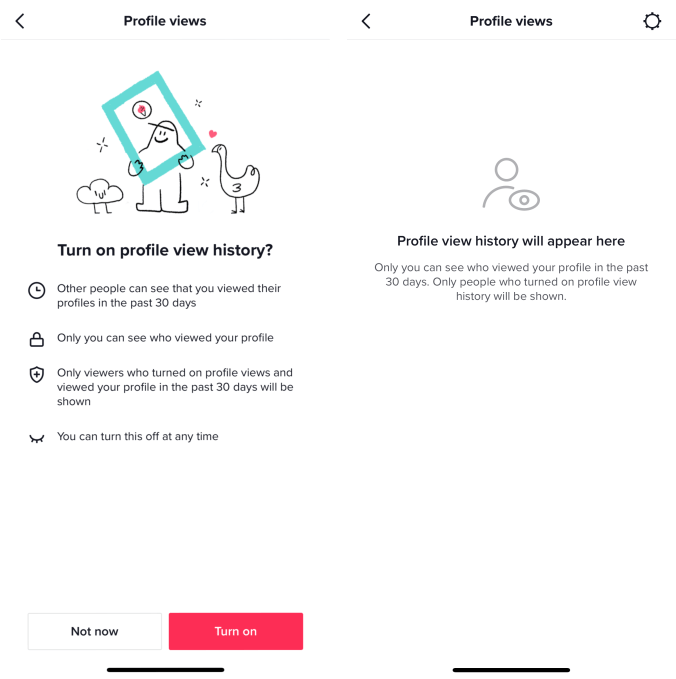

Тройка лидеров рейтинга «белых шляп» за все время. Данные: Immunefi.

Тройка лидеров рейтинга «белых шляп» за все время. Данные: Immunefi.В 2022 году команда запустила систему оценки «белых шляп». Рейтинг обновляется ежедневно и классифицирует хакеров по количеству и сложности оплаченных отчетов, а также по общей сумме заработков.

Immunefi награждает выдающихся этичных взломщиков NFT-объектами из коллекции Whitehat Hall of Fame. Они уникальны и выпускаются в единственном экземпляре.

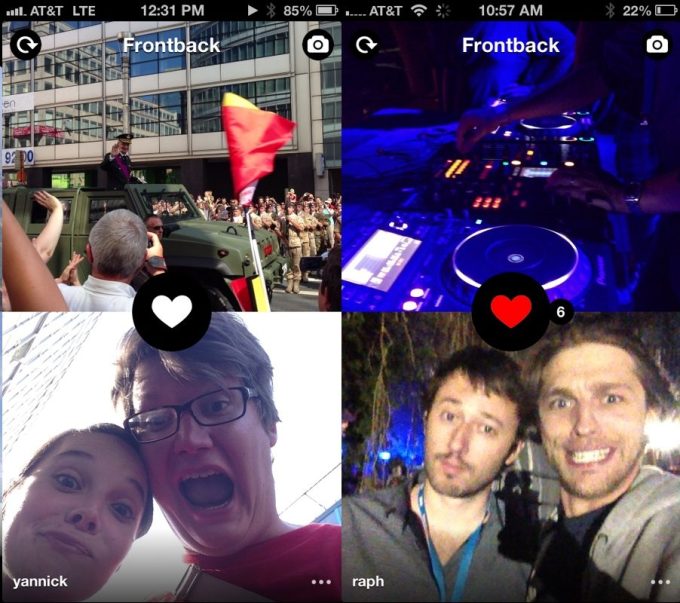

NFT-награда, выданная белому хакеру Satya0x за спасение проекта Wormhole. Данные: Immunefi.

NFT-награда, выданная белому хакеру Satya0x за спасение проекта Wormhole. Данные: Immunefi.Immunefi также оказывает услуги по консультированию в области безопасности. Специалисты компании помогают проектам создавать более устойчивые и защищенные системы.

Организация сотрудничает с крупными игроками в индустрии, помогая проектам минимизировать риски кибератак и обеспечить доверие пользователей к Web3. Часто проводит атакатоны.

В сентябре 2022 года Immunefi закрыла раунд финансирования Серии А на сумму $24 млн. Его возглавили Framework Ventures при участии Electric Capital, Polygon Ventures, Samsung Next и других.

1 week ago

18

1 week ago

18

English (US) ·

English (US) ·