Специалисты компании Check Point Research (CPR) обнаружили уязвимость в NFT-маркетплейсе Rarible. Эксплойт позволил бы злоумышленнику вывести все активы из кошелька любого из двух миллионов пользователей одной транзакцией.

Успешная атака могла произойти с помощью вредоносного NFT на платформе. Пользователи в этом случае менее подозрительны и им знакома процедура отправки транзакций, отметили эксперты.

Вероятную методологию атаки в CPR описали так:

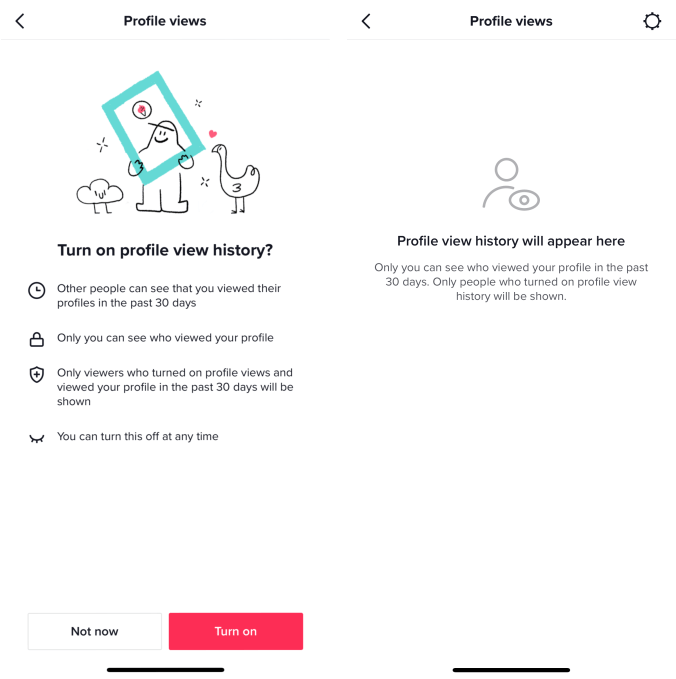

- жертва получает ссылку на содержащий скрипт токен или кликает на него, просматривая площадку;

- выполняемый код JavaScript пытается отправить пользователю запрос setApprovalForAll;

- жертва подтверждает его и предоставляет злоумышленнику полный доступ к своим активам.

По словам экспертов, проверить безопасность Rarible на возможность такой атаки их мотивировало то, что они уже столкнулись с подобным инцидентом. 1 апреля тайваньского певца Джея Чоу обманом заставили подтвердить транзакцию, после чего его NFT Bored Ape #3738 был продан на торговой площадке за $500 000.

Также специалисты CPR опирались на результаты своего исследования маркетплейса OpenSea в октябре 2021 года, в ходе которого обнаружили критические уязвимости.

Согласно блогу, 5 апреля компания сообщила о своих выводах команде Rarible, которая "признала баг и устранила его".

Тем не менее эксперты посоветовали пользователям быть внимательными при получении запросов даже на самой торговой площадке. В случае каких-либо сомнений они рекомендовали отклонять подобные предложения.

Напомним, в январе в функции листинга OpenSea была обнаружена уязвимость, которая позволяла выкупать токены по заниженной цене. Только один из пользователей через API маркетплейса на Rarible получил через махинации 347 ETH.

Совокупные потери составили 750 ETH, которые OpenSea клиентам возместил.

3 years ago

173

3 years ago

173

English (US) ·

English (US) ·